PFSense est une solution de routeur et pare-feu basée sur FreeBSD, qui est donc Open Source et gratuit. On va l’intercaler entre un réseau externe et un interne pour protéger ce dernier. Il permet de router des vlans et intègre également un serveur DHCP. En plus de ces fonctions natives, PFSense dispose d’un gestionnaire de paquets qui permet d’ajouter des solutions diverses (tel qu’un proxy HTTP) ce qui le rend très intéressant.

On va voir ici les bases d’une installation standard. J’utiliserais la version 2.4.4-p1 (AMD64). Il n’y a rien de bien compliqué là-dedans mais ça peut être déroutant la première fois.

Mais ce n’est pas tout ! PFSense offre une interface WEB qui permet d’ajouter des options et de configurer plus facilement le serveur. On verra aussi comment y accéder.

Vous pouvez télécharger PFSense ici : www.pfsense.org/download/

*PFSense va nécessiter au moins deux cartes réseaux, une qui sera du côté externe qu’on appellera WAN, et une du côté interne qu’on appellera LAN.

Prérequis

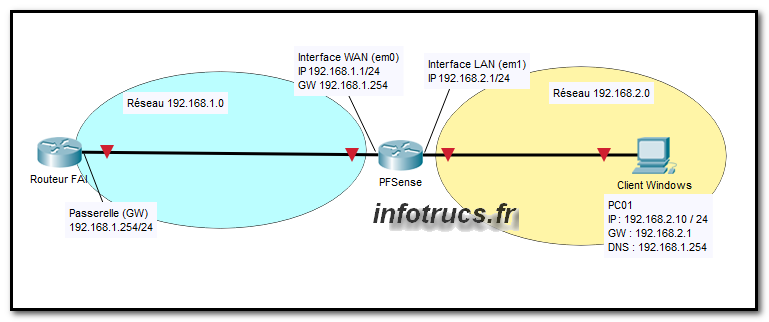

Vous pouvez bien sûr créer votre propre topologie mais je vais détailler ici ce que j’utilise pour ce tuto.

-Le routeur de mon FAI

-Une machine avec deux cartes réseau pour accueillir PFSense

-Un client Windows XP déjà prêt et configuré comme dans le schéma. J’utilise XP car ce tuto est réalisé sur un PC portable peu puissant. Peu importe, cela ne change rien à la configuration réseau.

-Les machines sont virtuelles.

-La VM du serveur PFSense possède une carte réseau en mode pont qui sera connectée au réseau WAN, et une carte réseau en mode réseau interne qui sera connectée au réseau LAN.

-La VM du client Windows possède une carte réseau également en mode interne

Topologie

Notre installation va se résumer à ce simple schéma :

-Notez que le client PC01 utilise comme DNS 192.168.1.254. C’est normal, c’est le routeur du FAI qui redirige les requêtes DNS.

-Le client PC01 utilise 192.168.2.1 comme passerelle par défaut puisque c’est cette interface qui permet de sortir de son propre réseau.

->Aller, on commence l’installation en page suivante.

Salut Ben:)

Me re-voici donc avec un petit soucis de règle je pense, je me m’explique :

Je ne redonne pas ma config actuelle car je l’ai posté sur ton tuto Samba 4 AD, tout fonctionne, mais :

Je souhaite que mon proxmox soit intégré au domaine, j’ai donc fais la démarche, c’est à dire :

Dans « Authentification » j’ajoute mon domaine, donc le realm, le domaine et le serveur (avec son IP), ensuite j’ajoute un utilisateur pour se domaine sur proxmox, puis je créé ce même utilisateur sur l’AD, jusqu’ici tout va bien, mais lorsque je lance la syncro sur l’authentification proxmox j’ai un joli timeout… ce qui me laisse à penser que la route WAN vers LAN ne se fait pas je souligne que mon proxmox est sur l’interface WAN et PFsense est sur l’interface LAN… aurais-tu une idée pour régler cela ?

Merci à toi et encore une fois meilleur voeux 🙂

Je ne suis pas sûr de comprendre quand tu dis que Proxmox est sur l’interface WAN, tu veux côté par rapport à PFsense ?

Non plus quand tu dis que PFsense est sur l’interface LAN, car il doit avoir 2 interfaces. Peux-tu clarifier ?

Bonjour Ben,

Oui je peux clarifier 🙂 , mais avant il faut savoir :

mon serveur proliant à 2 cartes réseaux physique nommé eno1 et eno2, on notera que eno1 est reliée à la box (FAI). Lorsque on installe Proxmox, une carte réseau virtuelle est automatiquement crée et nommé vmbr0, elle est reliée à eno1. Je créé donc une seconde carte réseau virtuelle (vmbr1) qui elle est reliée à eno2.

On à donc :

eno1 : WAN

eno2 : LAN

Ensuite je créé ma VM pfsense, mais avant l’installation, j’ajoute une carte réseau virtuelle (vmbr1) sur cette VM afin d’obtenir mes 2 cartes vmbr0 et vmbr1. Je lance l’installation de ma VM puis passe à la configuration de cette dernière.

on aura donc :

em0 = WAN avec une IP classique 192.168.xx.xx avec passerelle de ma box(FAI)

em1 = LAN avec une IP 172.xx.xx.xx/16

PfSense fait office de DHCP sur mon LAN.

J’ai donc sur mon LAN, mon contrôleur de domaine (oui encore lui 😀 ), qui à pour IP :

172.xx.xx.xx.

Voici mes tests réalisés :

1 : Ping coté LAN vers WAN == OK

2 : Ping coté LAN vers google == OK

Le LAN a donc accès à internet

3 : Ping coté WAN vers LAN == NOK

C’est ce que le recherche donc tout va bien.

Donc mon Proxmox en lui même est sur le WAN via eno1 et PfSense communique avec le WAN via eno1(vmbr0) et vers le LAN via eno2(vmbr1).

Donc comme je disais, mon AD quant à lui, se retrouve coté LAN, et lorsque j’intègre mon Proxmox (192.168.xx.xx) au domaine (172.xx.xx.xx) et que je lance la synchro, j’ai un « TaskError » suivi d’un joli timeout, j’en déduis donc que la connexion au domaine est bloqué par je ne sais quoi.. j’ai regardé sur mon AD le status d’ufw, il est désactivé. Mais étant donné que la communication WAN vers LAN ne se fait pas, le soucis vient sûrement de là.

J’espère que je suis assez claire ( il est tôt hein :D), je peux eventuellement te faire un schéma mais on ne peut pas mettre d’image 🙂

A bientôt et merci de prendre le temps de lire,

Bonne journée à toi

En fait comme OS sur le serveur c’est Proxmox, et toute l’infra est sur ce même serveur, avec AD et PFsense virtualisés dans Proxmox ? Désolé je suis un long à la comprenette quand je suis en distanciel ^^

Salut Ben

Pas de soucis ce n’est pas simple de comprendre lorsque on est en distanciel.

Il y a mon serveur proxmox avec VM pfsense

Et

Un AD machine physique

🙂

D’accord je comprends mieux 😀

Donc pour qu’un OS qui se trouve côté WAN puisse intégrer l’AD qui est côté LAN en traversant PFSense, il doit falloir faire une redirection de ports (port forwarding) vers l’IP du AD. Notamment pour laisser passer les requêtes TCP/UDP de DNS, LDAP et Kerberos, et peut-être d’autres :

docs.microsoft.com/fr-fr/troubleshoot/windows-server/identity/config-firewall-for-ad-domains-and-trusts

Salut Ben,

Merci pour ton orientation, mais cela ne fonctionne pas, je ne suis pas très fort en forwarding (tout ce qui concerne les parefeu en faite, soyons honnête 🙂 ), j’ai donc mis ces règles, en suivant quelques tuto pour m’aider.

INT PROTO AD SRC P SRC AD DEST P DEST IP NAT P NAT

WAN TCP/UDP * * LAN address 88 172.16.0.xxx | 88 (KRB) WAN TCP/UDP * * LAN address 389 (LDAP) 172.16.0.xxx | 389 (LDAP) WAN TCP/UDP * * LAN address 53 (DNS) 172.16.0.xxx | 53 (DNS)

Je suis preneur d’idée 🙂

Merci à toi

Bonne soirée,

Ho la ! Mon pauvre amis, mois j’aurais fait ça via interface graphique XD Je pense qu’il y a moyen avec PFSense non ?

Je n’ai pas l’infra sous la main actuellement mais c’est sûr qu’il faut forwarder des ports en tous cas, car PFSense bloque ce qui vient du WAN. Même principe que si tu avais un site web côté LAN que tu voudrais atteindre depuis le WAN, il faudrait forward les ports 80 et 443 vers l’IP du serveur Web.

Salut Ben

Je l’ai fais via l’interface graphique 🤣 mais à défaut de pouvoir mettre des captures d’écran je te l’ai posé comme ça

Je l’ai testé dans tous les sens jusqu’à même ouvrir tous les ports en TCP/udp… Mais ça bloque qu’à d même … Du coup je le demande s’il serait pas plus simple de mettre mon AD sur le même réseau que le proxmox et voir comment il agit …

Je serais toi je mettrais un serveur web tout simple côté LAN juste pour voir si j’arrive à forward le port 80 de WAN vers LAN. Si ça marche tu saura que c’est qu’une question de forward, et monter un apache ça prend 10 secondes, tu peux même le mettre sur le même serveur que samba 4.

Salut Ben,

Bon beh j’ai essayé avec un serveur web et j’ai le même resultat… je pense donc qu’il faut créer une route du WAN vers le LAN dans PfSense, saurais-tu faire ceci ?

Merci 🙂

Christian

La comme ça non, faudrait que je me penche sur la question ^^

Mais généralement ça se passe à peu près comme ça en interface graphique, exemple avec un port 80 pour HTTP :

In port : 80

Out Port : 80

TCP ou UDP ou Les deux

IP du serveur Web.

Pas plus. Donc pour les ports relatifs à un Samba AD il faut trouver de la doc et savoir quels ports rediriger vers l’IP du serveur.